Das Ergebnis des Zertifizierungsaudits unseres Informationssicherheits-Managementsystems durch die Zertifizierungsstelle SQS lautet: erfolgreich bestanden, keine Nichtkonformitäten, lediglich vier Hinweise bzw. Empfehlungen zur Verbesserung. Wir sind mega happy – und stolz auf das gesamte Team!

Die inova ist seit dem 18. Dezember 2025 offiziell ISO 27001:2022 zertifiziert. Was aber genau ist eine ISO 27001 Zertifizierung, was bedeutet diese für unsere Kundinnen und Kunden und was für unser Unternehmen selbst?

Zertifizierung nach ISO 27001 kurz erklärt

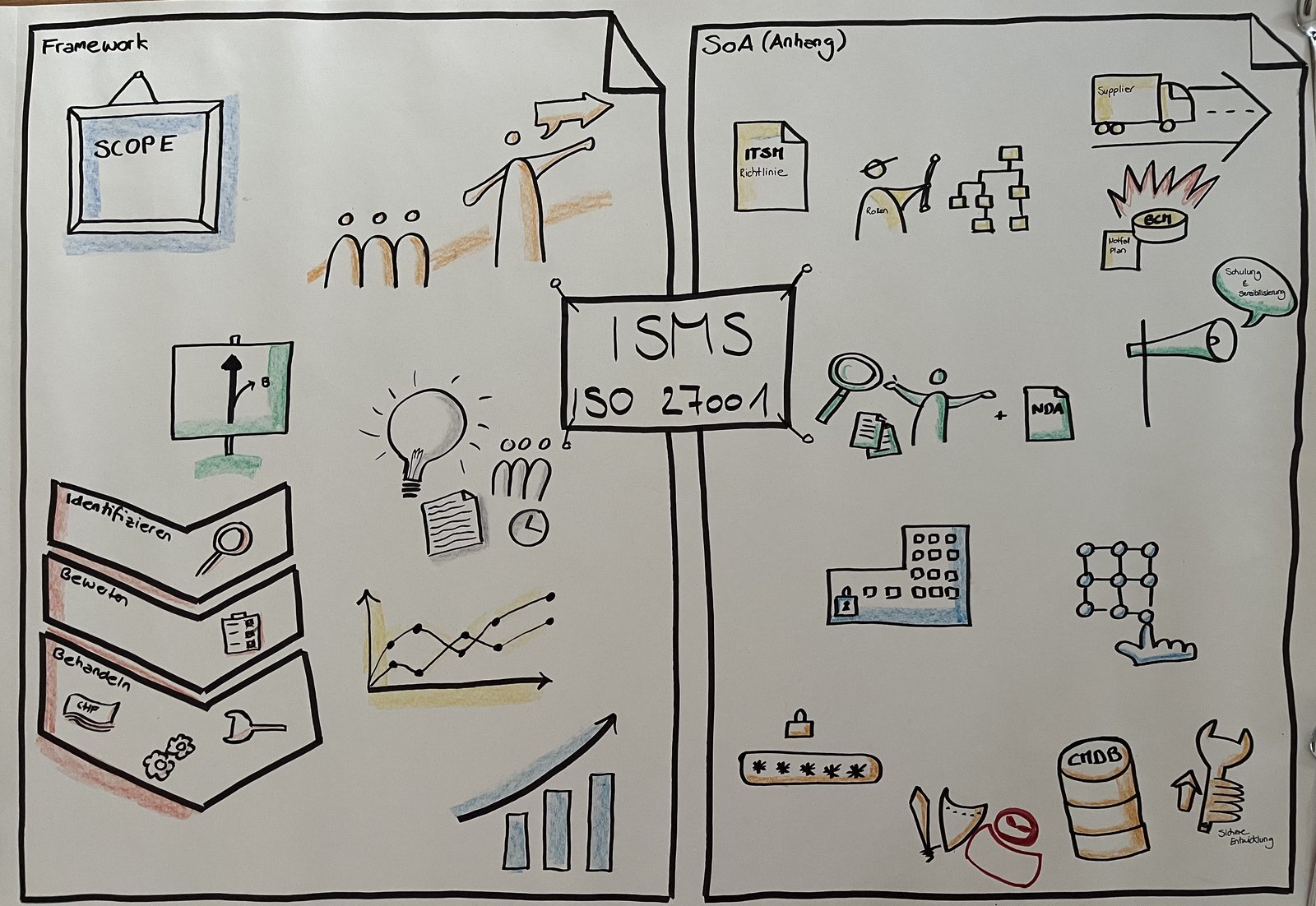

Die ISO 27001 ist eine international anerkannte Norm für den Aufbau und die kontinuierliche Verbesserung eines Informationssicherheits-Managementsystems (kurz: ISMS).

Im Mittelpunkt stehen dabei der Schutz sensibler Informationen sowie die Sicherstellung von Vertraulichkeit, Integrität und Verfügbarkeit von Daten. Die Norm definiert klare Anforderungen, unter anderem zu Risikobewertung, geeigneten Sicherheitsmassnahmen und der Verantwortung der Unternehmensführung.

Es geht nicht primär darum, einen grossen Berg an Dokumentationen zu erschaffen, sondern vielmehr darum, das Verhalten nachhaltig zu verändern, das Verantwortungsbewusstsein jedes einzelnen Mitarbeitendens zu schärfen und so das Thema Informationssicherheit in die DNA des Unternehmens zu verankern. Dafür sind kontinuierliche Schulungen und Sensibilisierungsmassnahmen notwendig, damit unter anderem die Richtlinien eingehalten und Prozesse gelebt werden.

Aus unserer Sicht stechen die folgenden Vorteile heraus:

Zusammenarbeit mit der SQS als akkreditierte Zertifizierungsstelle

Um das ISMS nach ISO 27001 zertifizieren zu lassen, ist die Zusammenarbeit mit einer Zertifizierungsstelle erforderlich. Diese prüft sämtliche von der Norm geforderten Anforderungen und Nachweise zum Aufbau und Betrieb des ISMS.

Bei der Wahl der Zertifizierungsstelle haben wir uns bewusst für die SQS, eine von der Schweizerischen Akkreditierungsstelle SAS akkreditierte Zertifizierungsstelle, entschieden.

Akkreditierte Zertifizierungsstellen werden regelmässig von der nationalen Akkreditierungsbehörde geprüft. Dadurch wird sichergestellt, dass sie nach internationalen Standards arbeiten und Audits fachlich korrekt, unabhängig und nachvollziehbar durchgeführt werden. Zudem signalisiert eine akkreditierte Zertifizierungsstelle nach aussen, dass Informationssicherheit ernst genommen wird und die Zertifizierung kein «Papiernachweis», sondern ein geprüfter Standard ist. Auf dem Markt werden zunehmend explizit akkreditierte Zertifikate verlangt.

Das Zertifikat ist nach dem initialen Zertifizierungsprozess drei Jahre lang gültig. Innerhalb dieses Zeitraums findet jährlich ein Aufrechterhaltungsaudit statt, bei dem die Wirksamkeit des ISMS unabhängig überprüft wird.

Nutzenbasierte Umsetzung im Zentrum

Der Aufbau eines ISMS ist ein erheblicher Kraftakt, der sowohl personelle als auch finanzielle Ressourcen erfordert. Umso mehr stellt sich die Frage: «Wie können wir die Anforderungen der einzelnen Controls so umsetzen, dass sie der inova den grösstmöglichen Nutzen bringen?» Dieser Grundsatz hat uns während der gesamten Projektdauer begleitet und war weit mehr als nur ein Leitmotiv. Er diente als entscheidender Bewertungsmassstab für jedes Control, jede Massnahme und jede organisatorische Anpassung.

Anstatt die ISO-Anforderungen lediglich formal zu erfüllen, haben wir bewusst den Blickwinkel gewechselt. Wie können wir mit der Erfüllung der Nachweise je Control einen echten Mehrwert für die inova schaffen? Wie können wir die Prozesse ins Tagesgeschäft einbinden und Risiken nachhaltig reduzieren? Dieser Ansatz hat uns dabei geholfen, Prioritäten zu setzen und pragmatische Lösungen zu entwickeln, die sich nahtlos in den Arbeitsalltag integrieren lassen. Zudem haben wir die Verantwortlichkeiten für die einzelnen Controls bewusst breit auf die entsprechenden Rollen verteilt, um möglichst viele Mitarbeitende aktiv einzubinden.

Der Fokus auf den Nutzen und die Einbindung der einzelnen Rolleninhaber hat zudem dafür gesorgt, dass das ISMS nicht als lästige Pflichtübung, sondern als Chance wahrgenommen wurde. Viele Mitarbeitende brachten eigene Ideen ein, erkannten Optimierungspotenziale und halfen aktiv mit, Sicherheitsaspekte intelligenter und einfacher zu gestalten. So entwickelte sich das Projekt schrittweise zu einem gemeinsamen Projekt, das das Sicherheitsbewusstsein in der gesamten Organisation nachhaltig gestärkt hat.

Wie wir die hierarchischen Vorgaben der ISO 27001 mit unserer Kreisorganisation zusammengebracht haben

Eine zusätzliche Herausforderung für uns war die Frage, wie sich die Anforderungen der ISO 27001 in unserer gelebten Kreisorganisation (siehe dazu auch die Blogserie «New Work» - Teil 1: Kybernetik, Teil 2: Systemtheorie) umsetzen lassen. Denn sobald von «klaren Zuständigkeiten», «Steuerung» und «Nachweisbarkeit» die Rede ist, taucht in vielen Köpfen sofort ein vertrautes Bild auf: Linienführung, Titel, zentrale Kontrolle. Genau hier sind wir im Projekt mehr als einmal fast in die «Hierarchiefalle» getappt – nicht weil ISO das verlangt, sondern weil es sich als naheliegende Abkürzung anfühlte.

Am deutlichsten wurde das für uns beim Thema CISO. Für die Zertifizierung hätten wir problemlos eine formale CISO-Rolle oder einen zentralen Security-Owner einführen können. Das hätte auf dem Papier schnell «richtig» ausgesehen. Gleichzeitig hätten wir aber Verantwortung wieder an Titel statt an konkrete Rollenarbeit gekoppelt – und damit unser Rollenmodell verwässert.

Und genau das ist der Punkt: ISO 27001 fordert keine CISO-Rolle, sie fordert Klarheit.

Was verlangt die Norm also tatsächlich? Im Kern drei Dinge:

- Erstens müssen Informationssicherheitsrollen und Verantwortlichkeiten definiert und zugewiesen sein (Control A.5.2) – inklusive sichtbarer Führung und Unterstützung durch das Management.

- Zweitens muss die Umsetzung nachvollziehbar sein: Entscheidungen, Prozesse und Kontrollen sind so zu dokumentieren, dass sie im Alltag gelebt und im Audit überprüfbar sind.

- Drittens braucht es eine Trennung widersprüchlicher Aufgaben, damit keine Rolle sich selbst kontrolliert (Control A.5.3).

In einer klassischen Hierarchie wird das vielfach über Stellenbeschriebe und Linienführung gelöst. In unserer Kreisorganisation waren die entsprechenden Rollen, Verantwortlichkeiten und Domänen jedoch bereits vorhanden. Die ISO-27001-Anforderungen haben wir deshalb nicht zum Anlass genommen, lediglich neue Rollen zu schaffen, sondern genutzt, um unser Rollenmodell gezielt zu schärfen – für mehr System- und Rollenklarheit. Gleichzeitig haben wir auch die notwendigen Kontroll- und Ausgleichsmechanismen bewusster ausgestaltet, damit sie im Alltag wirksam sind und sich im Audit klar nachvollziehen lassen.

Dabei zeigt sich für uns auch ein Grundprinzip: Agilität braucht Stabilität. Dort, wo Verlässlichkeit und Nachweisbarkeit notwendig sind, schaffen klare Rollen, Domänen und Kontrollmechanismen Stabilität. Genau diese Stabilität gibt uns gleichzeitig den nötigen Spielraum, um dort agil zu bleiben, wo wir Anpassungsfähigkeit und Geschwindigkeit benötigen. Und genau so haben wir es dann praktisch umgesetzt.

So haben wir es umgesetzt

Wir haben die Anforderungen bewusst auf mehrere klar getrennte Rollen verteilt, statt sie in einer einzigen Rolle zu bündeln. Im Verlauf des Projekts haben wir die Zuschnitte mehrfach überprüft und nachgeschärft, bis Zuständigkeiten, Entscheidungsräume und Abgrenzungen eindeutig waren. Daraus sind drei zentrale Rollen mit jeweils eigenem Purpose und klar definiertem Verantwortungsbereich entstanden:

- Information Security Strategist

Verantwortlich für die strategische Ausrichtung der Informationssicherheit, die übergreifende Steuerung des ISMS sowie dessen Weiterentwicklung auf Basis eines strukturierten Risikomanagements. - Security Protector

Zuständig für die operative Umsetzung von Informationssicherheit und Datenschutz im Alltag – insbesondere bei Sicherheitsvorfällen sowie in Projekten und Veränderungen. - Compliance Guardian

Verantwortlich für die Einhaltung interner und externer Vorgaben, die Pflege von Richtlinien und Prozessen sowie die Koordination interner Audits und Verbesserungsmassnahmen.

Ergänzt werden diese Rollen durch die Information-Security-Gilde, in der Vertreterinnen und Vertreter aus verschiedenen Fachbereichen wie Finanzen, Recht, Entwicklung, Organisationsentwicklung und Personalwesen zusammenarbeiten. Die Gilde dient als bereichsübergreifendes Abstimmungs- und Entscheidungsforum und bearbeitet unter anderem das Risikoregister, die Risikobehandlung, die Priorisierung von Massnahmen sowie Sicherheits- und Datenschutzziele. Auch Budget- und Ressourcenfragen im Kontext des ISMS werden hier koordiniert.

Alle im Rahmen des ISMS erarbeiteten Richtlinien haben wir zudem als Domänen den jeweils verantwortlichen Rollen zugewiesen. Diese Domänen umfassen klar abgegrenzte Regelwerke, Prozesse oder Vermögenswerte und ermöglichen es, diese eigenständig zu steuern, zu pflegen und weiterzuentwickeln. So sind Zuständigkeiten eindeutig geregelt und Informationssicherheit fest im Arbeitsalltag verankert.

Zusammenarbeit mit Netrics

Für die Erarbeitung der technischen Controls haben wir uns die Unterstützung eines erfahrenen Cyber-Security-Consultants der Firma Netrics an Bord geholt. Nach einer ersten strukturierten und umfassenden GAP-Analyse half uns Netrics dabei, geeignete technische Massnahmen gezielt auszuwählen und zu priorisieren. Darüber hinaus unterstützte uns die Netrics beim Aufbau und der nachhaltigen Pflege eines strukturierten Risikomanagements.

Die Zusammenarbeit mit Netrics hat sich während des gesamten Projekts als äusserst wertvoll erwiesen. Dank der ausgezeichneten Fach- und Normkenntnisse von Netrics konnten wir insbesondere bei der Erarbeitung von Richtlinien, der Erstellung relevanter Dokumentationen sowie bei der Umsetzung der technischen Controls auf fundierte und praxisnahe Unterstützung zählen. Auch die Einführung und Pflege des Risikoregisters wurden professionell und strukturiert begleitet.

Neben seiner fachlichen Expertise überzeugte der Consultant von Netrics durch eine offene, ruhige und wertschätzende Zusammenarbeit. Er verstand es, unsere Mitarbeitenden sicher durch komplexe Sicherheits- und Compliance-Themen zu führen und sich nahtlos in unser Team zu integrieren. Durch seine regelmässige Präsenz vor Ort ermöglichte er einen direkten, effizienten und unkomplizierten Austausch.

Netrics hat uns während der gesamten Projektphase bis zur erfolgreichen ISO 27001 Zertifizierung professionell begleitet und somit einen wesentlichen Beitrag zum Erfolg des Projekts geleistet.

Fazit

Eine ISO 27001 Zertifizierung ist weit mehr als nur ein formaler Nachweis für eine strukturierte Informationssicherheit. Sie schafft Transparenz über Risiken, etabliert klare Verantwortlichkeiten und stärkt das Sicherheitsbewusstsein im gesamten Unternehmen. Somit bildet sie die Grundlage für einen systematischen, wirksamen und nachhaltig gelebten Umgang mit Informationssicherheit.

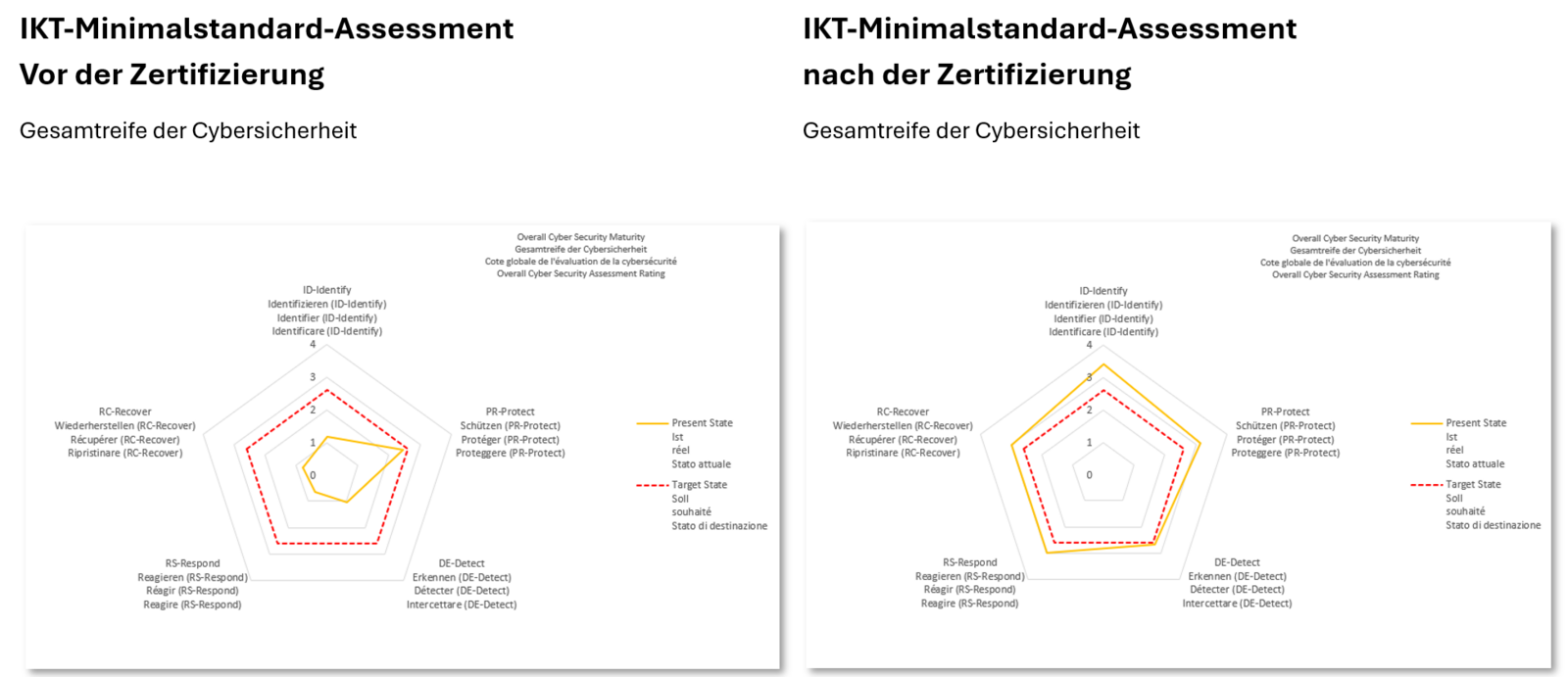

Die Grafiken zur Gesamtreife der Cybersicherheit am Ende des Blogbeitrags verdeutlichen den klaren Mehrwert der ISO-Zertifizierung. Vor der Zertifizierung bestanden noch spürbare Abweichungen zwischen Ist- und Zielzustand, insbesondere in den Themenbereichen Detect, Respond und Recover. Nach der Zertifizierung übertrifft der Ist-Zustand in allen fünf Themenbereichen das Zielniveau deutlich. Die Sicherheitsprozesse sind strukturierter, wirksamer und nachhaltiger verankert, was zu einem messbaren Gewinn an Cybersecurity-Reife und Resilienz führt.

Für unsere Kundinnen und Kunden bedeutet die ISO 27001 Zertifizierung vor allem Vertrauen und Verlässlichkeit. Sie bietet die Gewissheit, dass Informationen geschützt sind, Risiken aktiv gesteuert werden und Entwicklungs-, Betriebs- und Supportprozesse auch im Ernstfall stabil bleiben. Dank klar definierter Notfall-, Wiederanlauf- und Backup-Konzepte können Plattformen und Services ohne unnötige Unterbrüche weiterbetrieben werden. Das ist ein entscheidender Faktor für die Kontinuität und Qualität unserer Leistungen.

Für die inova selbst ist die Zertifizierung eine strategische Investitionsentscheidung. Der Aufbau und Betrieb eines wirksamen ISMS erfordert zwar Engagement, Ressourcen und die aktive Einbindung aller Mitarbeitenden, stärkt jedoch nachhaltig die Sicherheitskultur, die Cyber-Resilienz und die organisatorische Klarheit. Dadurch wird Informationssicherheit zu einem festen Bestandteil der Unternehmenskultur, zu einem echten Wettbewerbsvorteil sowie zu einer Investition in die langfristige Stabilität und Zukunftsfähigkeit der inova.